c't 3003 : Comment pirater | Tutoriel Kali-Linux

Kali Linux est la boîte à outils standard du hacking - et à première vue, elle est aussi assez déroutante. c't 3003 fait donc un petit tour d'horizon de ...Articles similaires à c't 3003 : Comment pirater | Tutoriel Kali-Linux

Linux : comment l'utiliser sans jamais toucher au terminal

Il fut un temps où il était impensable d'utiliser Linux sans passer par les lignes de commande. Eh bien, aujourd'hui, pour un utilisateur de niveau moyens, ...Actualités similaires

Tutoriel : voici comment reproduire le maquillage lumineux et anti-âge de Sharon Stone

Elle fait partie des plus belles femmes de la planète. À 66 ans, Sharon Stone continue d'inspirer les femmes du monde entier. Pourtant, malgré sa génétique ...Actualités similaires

6 techniques utilisées par les hackers pour pirater votre ordinateur portable (et comment les contrer)

De nos jours, nous avons pratiquement tous un ordinateur portable, que nous utilisons quotidiennement pour toutes sortes de besoins. Pour cette raison, ces ...Actualités similaires

Perplexity AI : comment l'installer sur Linux

Si ce service d'intelligence artificielle est devenu votre outil de recherche par défaut (et pourquoi ne le serait-elle pas ?), voici comment l'intégrer au ...Actualités similaires

Fin du support de Windows 10 : comment installer Linux en dual boot sur votre PC ?

Avec la fin du support de Windows 10, la tentation d'aller voir du côté de Linux est grande. Pour faire connaissance en douceur avec ce nouvel OS sans couper ...Actualités similaires

Comment un simple double-clique peut suffire pour vous pirater

Le simple fait de cliquer sur son ordinateur semble inoffensif. Pourtant, une nouvelle technique de piratage vient bouleverser cette tranquillité d'esprit. À ...Actualités similaires

Ces hackers russes peuvent pirater un réseau Wi-Fi depuis un autre pays, voici comment

Une nouvelle technique sophistiquée d'attaque informatique vient d'être révélée par la société de cybersécurité Volexity, mettant en lumière une ...Actualités similaires

Comment changer ses DNS sur macOS, Windows et Linux

Un site web peut être inaccessible en raison d'un blocage DNS ou un problème avec les DNS de votre opérateur. Ce type de problème peut être résolu ...Actualités similaires

Linux : comment imprimer en utilisant uniquement la ligne de commande

Vous n'aurez peut-être pas à l'employer souvent, mais cette méthode vous sera utile lorsque vous en aurez besoin.Actualités similaires

Android 16 fera tourner nativement des applications Linux sur votre smartphone, voici comment

Android 16 intégrera une nouveauté permettant l'installation d'applications Linux en toute simplicité. Plus besoin de passer par des manipulations complexes ...Actualités similaires

Comment les hackers peuvent vous pirater avec un simple « copier-coller »

Des pirates ont développé un faux assistant Windows qui invite leur cible à copier-coller un script malveillant directement dans le terminal de l'ordinateur. ...Actualités similaires

Le Pixel 9 est virtuellement impossible à pirater, voici comment Google en a fait une vraie forteresse

Google dévoile la manière dont il a rendu les Pixel 9 extrêmement résistants aux tentatives de piratage. C'est totalement invisible aux yeux des ...Actualités similaires

Arnaques : comment éviter de se faire pirater son smartphone ou son ordinateur en vacances ?

Dans les hôtels, gares ou aéroports, de nombreuses menaces informatiques guettent les vacanciers. Les hackers se servent du WIFI public, des ports USB, de QR ...Actualités similaires

Un hack en moins d'une minute : comment les hackers peuvent vous pirater en un temps record

Les cybercriminels disposent d'un vaste arsenal de stratégies et de tactiques différentes pour pirater un compte. Grâce à ces méthodes, les hackers peuvent ...Actualités similaires

Comment connecter Linux et Android - et pourquoi vous devriez le faire

Si vous êtes un utilisateur d'Android et de Linux, vous serez heureux d'apprendre qu'il existe un moyen simple d'intégrer les deux systèmes. Le but : ...Actualités similaires

Comment utiliser un défibrillateur ? Découvrez la marche à suivre avec notre tutoriel

Selon un audit réalisé récemment, il y aurait 500 000 défibrillateurs cardiaques hors service en France. Pourtant, ces dispositifs médicaux sont essentiels ...Actualités similaires

Crise évitée de justesse : comment une cyberattaque sur Linux a failli bouleverser Internet

Les développeurs et les experts en sécurité informatique ont récemment été secoués par une tentative d'attaque contre la chaîne d'approvisionnement ...Actualités similaires

Linux : Comment installer et configurer fail2ban pour mieux protéger votre poste

Pour ajouter un niveau de sécurité supplémentaire à votre ordinateur ou serveur Linux, fail2ban est un excellent service pour empêcher les connexions SSH ...Actualités similaires

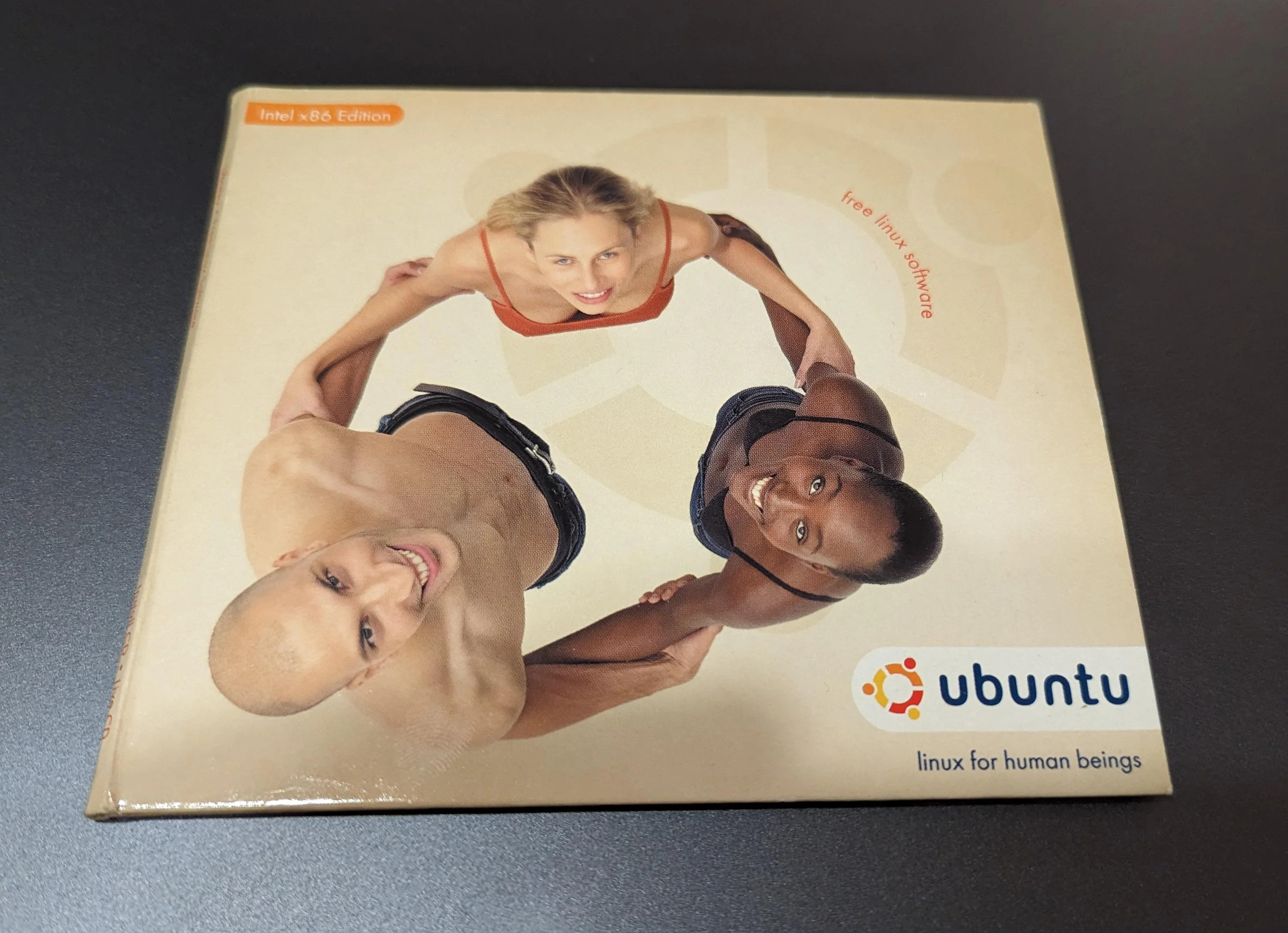

Canonical fête ses 20 ans : comment Ubuntu a changé le monde de Linux

La société mère d'Ubuntu, qui équipe aujourd'hui des millions d'ordinateurs de bureau, de serveurs et d'instances cloud, continue de rechercher l'équilibre ...Actualités similaires

ZATAZ découvre un hacker malveillant qui explique comment pirater des cartes SIM en France

Un hacker malveillant, spécialisé dans la fraude bancaire et les arnaques "Allô", explique le SIM swapping. Dans la foulée, il piège une influenceuse ...Actualités similaires

VIDÉO. Arkéa Ultim Challenge. Tutoriel : « comment réparer son gennaker » avec Éric Péron

Un tour du monde, c'est une emmerde par jour. Ce poncif répété à chaque nouvelle grande boucle, Éric Péron a voulu nous le faire vivre de l'intérieur. Du ...Actualités similaires

Comment utiliser la reconnaissance vocale sur Linux grâce à Speech Note ?

Pour utiliser la reconnaissance vocale sur Linux, cette application open source Flatpak simple à utiliser peut vous être utile.Actualités similaires

Comment télécharger des fichiers sous Linux sans navigateur web (et pourquoi vous devriez le faire)

Si vous recherchez la méthode la plus rapide et la plus fiable pour télécharger des fichiers en ligne sous Linux, wget est la solution idéale.Actualités similaires

Une simple faille Bluetooth permet de pirater Android, macOS, iOS et Linux

Une grave vulnérabilité a été découverte dans le protocole Bluetooth sur plusieurs systèmes d'exploitation populaires comme Android, macOS, iOS, iPadOS et ...Actualités similaires

Windows, Linux : comment un simple logo permet de pirater votre PC au démarrage

Un simple logo est capable de pirater un ordinateur sous Windows ou Linux dès les premières étapes du démarrage. Cette tactique exploite une douzaine de ...Actualités similaires

• Sources :

• Mots clés :

• Participer :

• Suivre l'actualité :

BACK TO TOP